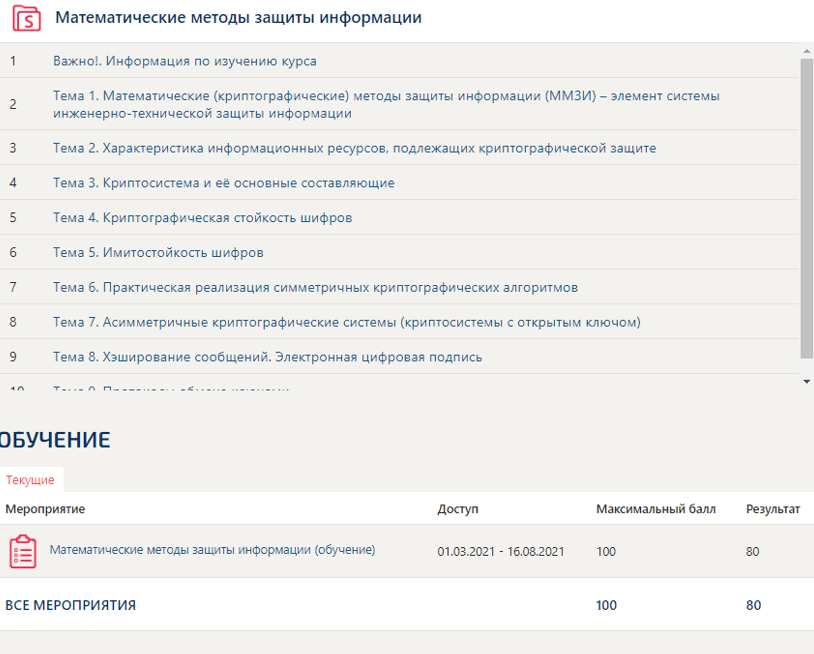

Математические методы защиты информации – Ответы на тест Синергия

- В файле 71 вопрос с ответами (полный перечень на момент сдачи теста)

- Итоговая оценка 80 из 100 баллов

В описании приведены темы и список вопросов, на которые представлены ответы в файле. Вопросы собраны по результатам нескольких попыток и их список постоянно обновляется. Вся информация набрана в формате Word, что позволяет использовать функцию поиска для удобного фильтра нужных ответов. При помощи готовых ответов вы гарантированно сможете самостоятельно сдать тест на оценку 4 или 5.

Скачиваний: 0

Дата: 15 мая, 2023Содержание

1. Неверно, что к недостаткам симметричных систем шифрования относится …

– требования к каналам связи

– требования к службе генерации ключей

– криптографическая стойкость шифра

– требования к распределению ключей

2. В шифре простой замены каждому символу исходного сообщения соответствует …

– 1 символ криптограммы

– 2 символа криптограммы

– 0,5 символа криптограммы

– произвольное количество символов шифртекста

3. Открытый и закрытый ключи в асимметричной системе

– открытый ключ формируется по алгоритму, а закрытый выбирается произвольно

– формируются (генерируются) попарно

– выбираются произвольно

– закрытый ключ формируется по алгоритму, а открытый выбирается произвольно

4. Защита информации в системе Диффи – Хеллмана основана на сложности…

– задачи факторизации

– решения уравнений эллиптических кривых

– задачи дискретного логарифмирования

– задачи потенцирования

5. Идеальная безопасность обеспечивается, когда длина ключа

– постоянно изменяется

– стремится к нулю

– является константой

– стремится к бесконечности

6. Имитовставка предназначена для проверки

– доступности сообщения

– содержания сообщения

– конфиденциальности сообщения

– целостности сообщения

7. Фонема – это

– элементарный звук языка

– гласная составляющая языка

– согласная составляющая языка

– элементарный символ

8. Элемент одноразового блокнота представляет из себя

– большую неповторяющуюся последовательность символов ключа, распределенных случайным образом

– большую повторяющуюся последовательность символов ключа, распределенных случайным образом

– большую неповторяющуюся последовательность символов ключа, распределенных по заданному закону

– небольшую неповторяющуюся последовательность символов ключа, распределенных псевдослучайным

образом

9. Форманта – это области спектра…

– в которых сосредоточена энергия звука

– имеющие максимальную энергию

– в которых сосредоточенная энергия имеет равномерное распределение

– которые охватывают весь слышимый акустический диапазон

10. Число операций, необходимых для определения использованного ключа шифрования по

фрагменту шифрованного сообщения и соответствующего ему открытого текста, должно

быть

– не менее 95% от общего числа возможных ключей

– не менее 75% от общего числа возможных ключей

– не менее 85% от общего числа возможных ключей

– не меньше общего числа возможных ключей

11. Средняя продолжительность взрывного звука составляет

– от 15 до 20 мсек

– от 10 до 15 мсек

– не более 5 мсек

– от 5 до 10 мсек

12. Средняя продолжительность фрикативного звука составляет

– 5-10 мс

– 10-20 мс

– 20-50 мс

– 50-80 мс

13. Электронная цифровая подпись – это

– относительно небольшое количество дополнительной цифровой информации, передаваемой вместе с

подписываемым текстом и связанной с содержимым сообщения

– результат преобразования исходного сообщения по алгоритму с фиксированными параметрами без

использования дополнительной информации

– обычная («мокрая») подпись, преобразованная в электронный вид и сохраненная в одном из графических

форматов

– относительно небольшое количество дополнительной цифровой информации, передаваемой вместе с

подписываемым текстом и не связанной с содержимым сообщения

14. С увеличением полосы пропускания канала возможность голосовой идентификации

– увеличивается

– уменьшается

– становится невозможной

– остается неизменной

15. Спектром сигнала называется эквивалентный сигналу

– набор широкополосных сигналов

– набор опорных напряжений

– набор импульсов прямоугольной формы

– набор синусоидальных составляющих

16. Для первоначального распределения ключей

– обязательно наличие любого канала связи

– обязательно наличие защищенного канала связи

– необязательно наличие канала связи

– необязательно наличие защищенного канала связи

17. Достоинством асимметричных систем шифрования (по сравнению с симметричными

системами) является

– скорость работы

– алгоритм формирования ключа

– длина ключа

– процедура распределения ключей

18. Зашифрованное сообщение должно поддаваться чтению

– при отсутствии ключа

– при наличии шифртекста

– при наличии исходного сообщения

– только при наличии ключа

19. Код аутентификации сообщения обеспечивает

– целостность и конфиденциальность

– конфиденциальность и доступность

– конфиденциальность и аутентификацию

– аутентификацию и целостность

20. Максимальное количество раундов шифрования по стандарту ГОСТ 28147-89 составляет

– 48

– 24

– 32

– 18

21. Мерой имитостойкости шифра является вероятность успешного

– перехвата противником информации

– дешифрования противником информации

– искажения противником информации

– навязывания противником ложной информации

22. Метод разделения секрета используется, в первую очередь для снижения рисков

– целостности информации

– процедуры приема информации

– процедуры принятия решения

– процедуры передачи информации

23. Неверно, что активная атака, проводимая противником, предусматривает

– анализ трафика

– модификацию сообщения

– подделку сообщения

– прерывание процесса передачи сообщения

24. Неверно, что к достоинствам поточных систем относится

– характеристики распространения ошибок

– особенности конструктивного исполнения

– особенности формирования шифрующих последовательностей

– требования к каналам связи

25. Неверно, что к недостаткам асимметричных криптосистем относится

– скорость работы

– длина ключа

– возможность подмены ключа

– количество ключей, требуемых для работы в сети

spero2726. Неверно, что к недостаткам асимметричных криптосистем относится

– отсутствие математического доказательства необратимости используемых в асимметричных алгоритмах

функций

– скорость работы

– необходимость наличия защищенных каналов для обмена ключами

– возможность подмены ключа

27. Недостатком асимметричных систем шифрования является

– количество ключей, требуемых для работы в сети

– необходимость наличия защищенных каналов для обмена ключами

– скорость работы

– процедура распределения ключей

28. Одноразовое шифрование наиболее приемлемо для обработки

– графических файлов

– текстовых сообщений

– аудиофайлов

– файлов изображений

29. Одноразовый блокнот проверку целостности сообщения

– затрудняет

– не обеспечивает

– частично обеспечивает

– обеспечивает

30. Осмысленные открытые тексты, полученные в результате дешифрования криптограммы,

сформированной с использованием одноразового блокнота …

– имеют разную вероятность

– имеют условную вероятность

– имеют нулевую вероятность

– равновероятны

31. Параметр q отечественного стандарта цифровой подписи ГОСТ Р 34.10-94 имеет размерность

– 512 бит

– 64 бит

– 256 бит

– 128 бит

32. Пассивная атака, проводимая противником, связана с

– перехватом передаваемых шифрованных сообщений

– подделкой сообщения

– модификацией сообщения

– прерыванием передачи сообщения

33. Передача симметричного ключа по незащищенным каналам в открытой форме

– допускается, в зависимости от обстоятельств

– допускается

– не допускается

– допускается по частям

34. Повтор – это

– передача противником документа, переданного ранее отправителем получателю

– передача противником сообщения получателю от имени отправителя

– подмена и/или модификация получателем полученного сообщения и заявление, что именно это сообщение

получено от отправителя

– подключение противника к каналу связи с последующим перехватом и изменением сообщений

– отказ отправителя от факта передачи сообщения получателю

35. Ренегатство – это

– подмена и/или модификация получателем полученного сообщения и заявление, что именно это сообщение

получено от отправителя

– подключение противника к каналу связи с последующим перехватом и изменением сообщений

– отказ отправителя от факта передачи сообщения получателю

– повторная передача противником документа, переданного ранее отправителем получателю

– передача противником сообщения получателю от имени отправителя

36. Подмена – это

– подключение противника к каналу связи с последующим перехватом и изменением сообщений

– передача противником сообщения получателю от имени отправителя

– подмена и/или модификация получателем полученного сообщения и заявление, что именно это сообщение получено от отправителя

– передача противником документа, переданного ранее отправителем получателю

– отказ отправителя от факта передачи сообщения получателю

37. Подмена шифрованного сообщения предусматривает

– дублирование сообщения

– модификацию сообщения

– уничтожение сообщения

– задержку сообщения

38. Под шифром обычно понимается

– множество циклических преобразований информации, осуществляемых для ее защиты

– множество обратимых преобразований информации, осуществляемых с целью ее защиты от

неавторизованных пользователей

– множество необратимых преобразований информации, гарантирующих её конфиденциальность

– множество преобразований информации, затрудняющих доступ противника к ней

39. Практическая реализация алгоритма Диффи-Хеллмана

– исключает имитацию сообщений

– не исключает имитацию сообщений

– увеличивает вероятность имитации сообщений

– предусматривает обязательную имитацию сообщений

40. При зашифровании по стандарту шифрования ГОСТ 28147-89 полное рассеивание входных

данных происходит после

– 16 раундов

– 6 раундов

– 8 раундов

– 24 раундов

41. При моделировании активных действий противника, его обычно ставят

– в наиболее благоприятные условия

– в условия, приближенные к реальным

– в случайно выбранные условия

– в наименее благоприятные условия

42. При рассмотрении практической стойкости шифров предполагается, что для

рассматриваемого шифра, обычно будет существовать

– количество решений определяется типом криптоалгоритма

– два решения криптограммы

– количество решений определяется длиной исходного сообщения

– единственное решение криптограммы

43. При скремблировании речевого сигнала изменяются

– продолжительность, диапазон и частота сигнала

– частота, амплитуда и диапазон сигнала

– продолжительность, амплитуда и частота сигнала

– диапазон, амплитуда, и частота сигнала

44. Противник, производя подмену или имитацию сообщения исходит из предположения, что

– новая криптограмма будет воспринята как осмысленный текст на действующем ключе

– новая криптограмма будет воспринята как осмысленный текст на старом ключе

– новая криптограмма будет воспринята как осмысленный текст на резервном ключе

– новая криптограмма будет воспринята как осмысленный текст на новом ключе

45. При проверке цифровой подписи используется

– открытый ключ получателя

– закрытый ключ отправителя

– закрытый ключ получателя

– открытый ключ отправителя

46. При формировании цифровой подписи используется

– закрытый ключ получателя

– открытый ключ отправителя

– закрытый ключ отправителя

– открытый ключ получателя

47. Рабочая характеристика шифра – это средний объем работы W(N), необходимый для

определения

– ключа по криптограмме, состоящей из N символов

– открытого сообщения по криптограмме, состоящей из N символов

– криптограммы по ключу, состоящему из N символов

– криптограммы по открытому сообщению, состоящей из N символов

48. Результатом генерации исходной информации при предварительном распределении ключей является

– информация ограниченного доступа и открытая информация

– информация ограниченного доступа

– открытая информация

– информация, подлежащая обязательному распространению

49. Содержание имитовставки должно зависеть

– от каждого байта сообщения

– от каждого бита сообщения

– от ключа шифрования сообщения

– от ключа расшифрования сообщения

50. Протокол Диффи-Хеллмана является протоколом

– выработки открытого ключа

– выработки закрытого ключа

– проверки общего ключа

– выработки общего ключа

51. Протокол Диффи-Хеллмана

– не предусматривает проведение взаимной аутентификации взаимодействующих сторон

– предписывает проводить взаимную аутентификацию взаимодействующих сторон

– позволяет проводить взаимную аутентификацию взаимодействующих сторон

– запрещает проводить взаимную аутентификацию взаимодействующих сторон

52. Важнейшим компонентом шифра является …

– криптографический алгоритм

– алфавит кодообозначений

– ключ шифрования

– режим шифрования

53. В асимметричной криптосистеме RSA

– открытый ключ генерируется получателем, а закрытый – отправителем

– открытый и закрытый ключи генерируются получателем

– открытый и закрытый ключи генерируются отправителем

– закрытый ключ генерируется получателем, а открытый – отправителем

54. В поточных шифрах в один момент времени процедура шифрования производится над

– произвольным количеством символов

– одним символом

– 2 символами

– 2N символами

55. В симметричной системе получатель и отправитель используют для шифрования и

расшифрования сообщения …

– не используют ключей

– один и тот же ключ

– более двух ключей

– два различных ключа

spero2756. В системе открытого распределения ключей Диффи-Хеллмана используется

– квадратичная функция

– функция целочисленного деления

– функция дискретного возведения в степень

– показательная фунция

57. В совершенном (идеальном) шифре апостериорные вероятности открытых текстов

(вычисленные после получения криптограммы)

– больше их априорных вероятностей

– меньше их априорных вероятностей

– совпадают с их априорными вероятностями

– зависят от их априорных вероятностей

58. Длина шифрованного текста должна быть …

– большей длины исходного текста

– кратной длине исходного текста

– равной длине исходного текста

– меньшей длины исходно текста

59. Неверно, что к достоинствам симметричных систем шифрования относятся

– автоматическая аутентификация отправителя

– скорость работы

– особенности распределения ключей

– длина ключа

60. Наиболее надежной считается оценка практической стойкости шифра, если количество

символов ключа

– стремится к 0

– стремится к бесконечности

– равно 1

– равно 0

61. Моделирование процедуры расшифрования предусматривает

– характера (содержания) текстовой информации

– способа обработки текстовой информации

– объема текстовой информации

– обязательное знание ключа шифрования

62. Надежность алгоритма RSA основывается

– на трудности нахождения координат точки, лежащей на эллиптической кривой

– на трудности нахождения произведения простых чисел и сложности вычисления значения показательной

функции

– на трудности факторизации больших чисел и сложности вычисления дискретных логарифмов в конечном

поле

– на сложности нахождения пар взаимно простых чисел

63. Алгоритмы формирования и проверки электронной цифровой подписи …

– обеспечивают возможность подмены ключа проверки

– гарантируют невозможность подмены ключа проверки

– предусматривают возможность подмены ключа проверки

– требуют обеспечить невозможность подмены ключа проверки

64. Знание противником алгоритма шифрования

– не повлияет на надежность защиты информации

– сделает криптосистему неработоспособной

– повысит надежность защиты информации

– снизит надежность защиты информации

65. Использование симметричного криптоалгоритма использование различных ключей для

шифрования и расшифрования

– допускает, в любых условиях

– допускает, если в этом алгоритме их легко вычислить один из другого в обе стороны

– допускает, если в этом алгоритме их невозможно вычислить один из другого в обе стороны

– не допускает

66. Моделирование процедуры дешифрования предусматривает

– необязательное знание ключа шифрования

– частичное знание ключа шифрования

– обязательное знание ключа шифрования

– обязательное отсутствие знаний о ключе

67. Неверно, что при искусственном формировании речевого сигнала используется такая его

характеристика, как

– временная диаграмма

– продолжительность

– высота

– частота среднего тона

68. Основой для формирования алгоритмов симметричного шифрования является

предположение, что …

– к зашифрованным данным никто не имеет доступа, кроме лиц, владеющих ключом

– недоступность данных о криптоалгоритме неавторизованным лицам обеспечивает гарантированную защиту

информации

– недоступность ключа неавторизованным лицам обеспечивает гарантированную защиту информации

– зашифрованные данные не сможет прочитать никто из тех, кто не обладает ключом для их расшифрования

69. При проведении словарной атаки

– используются статистические данные языка

– используются сведения о владельце информации

– используются эмпирические данные

– используются специализированные издания

70. В асимметричной системе шифрования для независимой работы N абонентов требуется …

– N! Ключей

– 2N ключей

– N (N-1)

– N*N ключей

71. В симметричной системе шифрования для независимой работы N абонентов требуется …

– N2

– N(N-1)/2 ключей

– N! ключей

– NN ключей